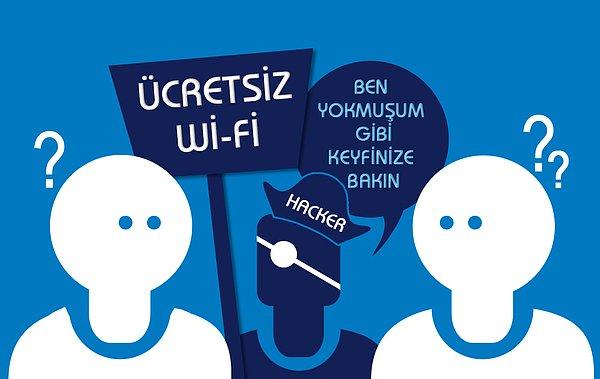

Bugün neredeyse tüm kafe, bar ve restoranlar ücretsiz Wi-Fi imkanı sunuyor. Bazı büyükşehir belediyeleri de önemli meydanlara ve alanlara ücretsiz Wi-Fi noktaları kurmaya başladı. Güzel bir mekanda kahvenizi yudumlarken ya da İzmir veya İstanbul’da deniz kenarında otururken bu ücretsiz halka açık İnternet hizmetinden faydalanmak oldukça keyifli.

Peki, halka açık İnternet kullanırken siber saldırganların açık hedefi olduğunuzu biliyor musunuz? Hem de “kolay lokma” diye tabir edebileceğimiz kadar açık bir hedef!

Yazımızda sizlere siber saldırganların nasıl hedefi haline geldiğimizi anlatacak ve bu işi nasıl kolayca yaptıklarını gösteren videomuzla başbaşa bırakacağız.

Buradaki bilgiler Teknopusula İnternet sitesinden alınarak yazarının izni ve bilgisi dahilinde kullanılmıştır.

Yazıyı okuduktan sonra gidip http mi https mi diye baktim. çk şkr gvndym .s .s